„Enigma” și un telefon cuantic pentru 30 de milioane de ruble

"Mister"

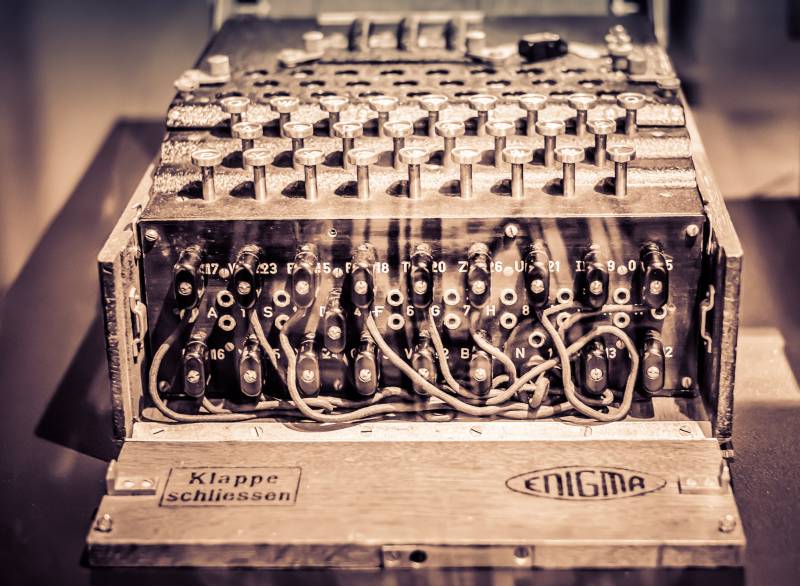

Rotoarele Enigma aveau 26 de poziții - în funcție de numărul de litere ale alfabetului latin. Trei rotoare, fiecare cu o cablare unică de contacte și viteze diferite de rotație, de exemplu, al treilea rotor după fiecare rotație (litera codificată) s-a întors imediat cu 2 pași înainte. În loc de o simplă substituție alfabetică A → B, cifrul Enigma arăta ca un set de litere fără sens, unde o literă a textului cifrat ar putea însemna diferite litere ale textului real. Prima dată când „A” poate fi codificat ca „T”, data viitoare când aparatul a înlocuit „A” cu „E” și așa mai departe.

Pentru a citi un astfel de mesaj, partea de primire a trebuit să pună rotoarele în aceeași poziție inițială. Poziția inițială a rotoarelor (cheia zilei, de exemplu QSY) era un secret cunoscut doar de operatorii germani Enigma. Cei care nu aveau cheia, dar voiau să citească mesajele, trebuiau să treacă prin toate combinațiile posibile.

Au fost 26 de astfel de combinații.3 = 17576. Cu due diligence și motivație, un grup de decriptori ar putea sorta și găsi cheia dorită în doar o zi.

Creșterea puterii cifrului datorită unui număr mai mare de rotoare amenințate cu o creștere inacceptabilă a masei și dimensiunilor mașinii. Dar apoi Arthur Sherbius, creatorul Enigma, a trecut la truc. El a făcut rotoarele detașabile și interschimbabile, ceea ce a crescut imediat numărul de combinații de 6 ori!

Și pentru ca creierele decodoarelor inamice să înceapă în sfârșit să fiarbă, Sherbius a instalat un panou de conectare între tastatură și rotoare, pe care au fost înlocuite literele. De exemplu, litera „A” cu ajutorul panoului s-a transformat în „E”, iar rotoarele au făcut o nouă înlocuire a lui E → W. Kit-ul Enigma includea șase cabluri cu care operatorul a conectat 6 perechi de litere în specificația Ordin. Fiecare zi este diferită.

Numărul de opțiuni de conectare pentru 6 perechi de litere pe un panou de 26 de caractere a fost 100391791500.

Numărul total de chei Enigma posibile folosind trei rotoare de schimb și o placă de conectare a fost 17576 * 6 * 100391791500 = un număr care ar putea dura mai mult decât vârsta universului pentru a fi verificat prin forță brută!

De ce sunt necesare rotoare?

Panoul de comutare a dat cu 7 ordine de mărime mai multe chei decât rotoarele voluminoase, dar singur nu a putut oferi suficientă putere de cifrare. știind ce litere sunt folosite cel mai des în germană, și care sunt mai rare, inamicul ar putea determina modul în care are loc înlocuirea și descifra mesajul folosind analiza de frecvență. Rotoarele, datorită rotației continue unul față de celălalt, au oferit o criptare de „calitate” mai bună.

Împreună, rotoarele și placa de conectare au furnizat un număr mare de indicii, privând simultan inamicul de orice oportunitate de a folosi analiza frecvenței atunci când încerca să descifreze mesajele.

Enigma era considerată absolut inexpugnabilă.

Cifrul Enigma a fost dezvăluit într-un timp mult mai mic decât vârsta universului

Tânărului matematician Marian Rejewski i-a luat o idee genială și un an pentru a colecta statistici. După aceea, cifrurile germane au început să fie citite ca ziarele de dimineață.

Pe scurt: Rejewski a exploatat o vulnerabilitate care este inevitabilă cu orice hardware. Pentru toată puterea criptografică a Enigmei, a fost prea imprudent să folosești același cod (poziția rotoarelor) timp de 24 de ore - adversarii au acumulat o cantitate periculoasă de date statistice.

Ca urmare, au fost aplicate coduri unice. De fiecare dată, înainte de începerea mesajului principal, expeditorul a transmis un text duplicat (de exemplu, DXYDXY, în formă criptată SGHNZK) - poziția rotoarelor pentru primirea mesajului principal. Dublarea a fost obligatorie din cauza interferențelor radio.

Știind că Prima și a patra literă - întotdeauna aceeași literă, care în primul caz este criptat ca „S”, iar apoi ca „N”, Rejewski a construit cu grijă tabele de corespondență, analizând lanțuri lungi de reconstrucții și încercând să-și dea seama cum au fost instalate rotoarele. La început, nu a acordat nicio atenție panoului de conectare - acesta a rearanjat monoton aceleași perechi de litere.

Un an mai târziu, Rejewski avea suficiente date pentru a determina rapid cheia pentru fiecare zi din tabele.

Cifrurile au căpătat forma vagă a textului german greșit, rezultatul înlocuirii literelor de pe panoul de conectare. Dar pentru Rejewski, absolvent al Universității din Poznan, o zonă care a făcut parte din Germania până în 1918, nu a fost dificil să înțeleagă intuitiv sensul și să ajusteze panoul prin conectarea perechilor potrivite de litere.

Pare o chestiune simplă acum că s-a dat indiciu și s-a explicat ideea de a separa munca rotoarelor de placa de priză. Breaking the Enigma a fost un adevărat efort de brainstorming care a necesitat un efort minuțios și talent matematic.

Germanii au încercat să mărească puterea cifrului

Până la sfârșitul anilor 1930, germanii au îmbunătățit Enigma prin adăugarea a două rotoare suplimentare (#4 și #5, care au crescut numărul de combinații de la 6 la 60) și au crescut numărul de cabluri, dar spargerea Enigma devenise deja un rutină. În anii de război, matematicianul englez Alan Turing și-a găsit propria soluție frumoasă, folosind conținutul stereotip al mesajelor (cuvântul umed din raportul zilnic de vreme) și a proiectat computere analogice, punând în flux decriptarea mesajelor Enigma.

В povestiri odată cu piratarea Enigma, notoriul „factor uman” a jucat și el un rol - trădarea unuia dintre angajații serviciului german de comunicații. Cu mult înainte de război și de capturarea Enigmelor capturate, oponenții Germaniei au recunoscut schema electrică din rotoarele mașinii de cifrat pentru Wehrmacht. Apropo, în anii 1920. acest dispozitiv era disponibil gratuit pe piața civilă, pentru nevoile de comunicații corporative, dar cablarea lui era diferită de cea militară Enigma. Printre documentele transferate, am dat peste un manual de instrucțiuni - așa că a devenit clar ce înseamnă primele șase litere ale oricărui mesaj (cod unic).

Cu toate acestea, datorită principiului de funcționare, accesul la Enigma în sine nu a însemnat nimic încă. Erau necesare registre de coduri cu setări specifice pentru fiecare zi a lunii curente (ordinea rotoarelor II-I-III, poziția rotorilor QCM, literele de pe panou sunt conectate A/F, R/L etc.) .

Dar decodoarele Enigma s-au descurcat fără cărți de cifrat, analizând manual numărul cu 16 zerouri.

Cetatea digitală

Metodele de criptare computerizate implementează aceleași principii tradiționale de înlocuire și rearanjare a caracterelor conform unui algoritm dat ca și „Enigma” electromecanic.

Algoritmii computerizati sunt extrem de complexi. Asamblat ca o mașină mecanică, un astfel de sistem ar avea dimensiuni incredibile, cu un număr mare de rotoare care se rotesc la viteze variabile și schimbă direcția de rotație în fiecare secundă.

A doua diferență este codul mașină binar. Orice caractere sunt convertite într-o secvență de XNUMX și XNUMX, făcând posibilă schimbarea biților unei litere cu biții unei alte litere. Toate acestea asigură o securitate foarte ridicată a cifrurilor computerizate.

Cu toate acestea, după cum a arătat povestea Enigma, piratarea unor astfel de algoritmi este doar o chestiune de putere de calcul. Cel mai complex cifr, bazat pe principiile tradiționale de permutare și substituție, va fi în curând „deschis” de un alt supercomputer.

Pentru a asigura puterea criptografică, sunt necesare alte cifruri.

Un cifr care durează milioane de ani să se spargă

În ultimele decenii, cea mai stabilă și fiabilă metodă de criptare a fost criptarea cu cheie publică. Nu este nevoie să faceți schimb de chei secrete și algoritmii cu care au fost criptate mesajele. O funcție ireversibilă este ca o încuietoare englezească - nu este necesară nicio cheie pentru a închide ușa. Cheia este necesară pentru a o deschide și doar proprietarul (partea care primește) o deține.

Cheile sunt rezultatul diviziunii cu un rest de numere prime gigantice.

Funcția este ireversibilă, nu din cauza oricăror interdicții fundamentale, ci din cauza dificultății de factorizare a numerelor mari într-un timp rezonabil. Scara „ireversibilității” este demonstrată de sistemele de transferuri interbancare, în care calculele folosesc numere formate din 10300 cifre.

Criptarea asimetrică este utilizată pe scară largă în serviciile bancare, mesagerie instantanee, criptomonede și în continuare oriunde este necesar să se ascundă informațiile de privirile indiscrete. Nimic mai fiabil decât această schemă nu a fost încă inventat.

Teoretic, orice creat de o persoană poate fi spart de altul. Cu toate acestea, după cum arată evenimentele recente, autoritățile de reglementare ale statului sunt forțate să caute chei de la dezvoltatorii de mesagerie prin persuasiune și amenințări. Puterea cifrurilor cu o „cheie publică” este încă dincolo de capacitățile criptoanalizei moderne.

Telefon cuantic pentru 30 de milioane

Declanșatorul pentru scrierea articolului a fost un videoclip postat pe Youtube, care a apărut accidental în lista de „recomandări” de vizionare. Autorul nu este abonat la astfel de canale datorită stereotipului și conținutului fără valoare.

Nu este o reclamă. Nu este anti-reclamă. Opinie personala.

Un blogger zdrobește argumentele altuia, invocând o „înșelătorie de corupție” cu crearea unui telefon cuantic domestic.

Un sceptic al opoziției vorbește despre o copie găsită a telefonului ViPNet QSS „telefon cuantic”, care este vândut pe internet cu 200 de dolari. Adversarul său obiectează: „tuburile” în sine nu au nimic de-a face cu asta - creatorii au folosit orice dispozitive care erau la îndemână. Caracteristica cheie a telefonului ViPNet QSS se află în „cutia” serverului, în interiorul căreia se formează fotonii. Este „serverul” care justifică prețul de 30 de milioane de ruble.

Ambii bloggeri demonstrează ignoranța completă a problemei și incapacitatea de a gândi și analiza informațiile. O conversație despre un telefon cuantic nu ar trebui să înceapă cu „refoane” și „server”, ci din principiul de functionare, despre care totul se spune în comunicatul oficial.

Cu ajutorul fotonilor, se transmite doar cheia secretă, care este folosită pentru a cripta mesajul principal. Astfel, potrivit dezvoltatorului, este asigurat cel mai înalt grad de protecție a cheii. Mesajul în sine este transmis în formă criptată pe un canal normal.

(Momentul din videoclip este 6:09.)

Ambii bloggeri nu i-au acordat nicio atenție. Dar dacă autorul ar fi un potențial cumpărător, le-ar pune dezvoltatorilor câteva întrebări:

1. Criptografia este știința cum să citiți criptarea fără a avea o cheie. Cu alte cuvinte, absența unei chei nu garantează că mesajul nu poate fi decriptat și citit. Un exemplu izbitor este povestea Enigma.

2. Dacă vorbim de transferul oricărei „chei secrete”, aceasta înseamnă criptare cu algoritmi tradiționali de înlocuire/permutare. Ceea ce face ca cifra să fie și mai puțin puternică din punct de vedere criptografic în fața instrumentelor moderne de hacking.

După cum știți, cea mai sigură este criptarea cu o „cheie publică”, unde nu este necesară transferarea unei chei nicăieri. Care este valoarea și semnificația unui canal cuantic?

Misticismul microcosmosului

Dispozitive obișnuite cu caracteristici neobișnuite? Să vorbim logic. Creatorii ViPNet QSS Phone s-au grăbit evident cu introducerea „telefonului cuantic” pe piața dispozitivelor de comunicare. Cu lățimea canalului disponibilă, care nu permite transmiterea întregului mesaj și raza atinsă de 50 km, un astfel de sistem nu are valoare practică.

Totodată, povestea criptotelefonului a arătat că cercetările se desfășoară în Rusia în fruntea științei și tehnologiei moderne, în domeniul comunicării cuantice.

Comunicarea cuantică depășește criptografia obișnuită (ascunderea semnificației unui mesaj) și steganografia (ascunderea însuși faptul că un mesaj este transmis). Biții de informații criptați sub formă de fotoni primesc un nivel suplimentar de protecție. Cu toate acestea, acest lucru nu are nimic de-a face cu criptarea.

Legile fundamentale ale naturii nu permit interceptarea unui mesaj fără măsurarea (și deci fără modificarea) parametrilor fotonilor. Cu alte cuvinte, persoanele care au o conversație confidențială vor ști imediat că cineva a încercat să le asculte cu urechea. Buna ziua…

informații