Arme cibernetice de distrugere în masă

Lumea modernă este digitalizată. Nu este încă complet, dar „digitalizarea” sa se dezvoltă într-un ritm rapid. Aproape totul este deja conectat la rețea sau va fi conectat în viitorul apropiat: servicii financiare, utilități, întreprinderi industriale, forțele armate. Aproape toată lumea are un smartphone în uz, casele inteligente câștigă popularitate - cu televizoare inteligente, frigidere, aspiratoare, mașini de spălat, cuptoare cu microunde și chiar becuri.

A apărut deja prima mașină - Honda Legend, cu un pilot automat instalat de al treilea nivel, care controlează complet mașina până la posibilitatea frânării de urgență. „Șoferul” trebuie doar să fie gata să preia controlul într-un anumit timp specificat de producător (vehiculele electrice Tesla au un pilot automat de nivel al doilea care necesită control constant din partea șoferului).

În viitorul apropiat, pilotul automat va putea înlocui complet șoferul aflat la volanul unei mașini.

O serie de companii lucrează pentru a crea o interfață om-calculator care să vă permită să vă conectați direct creierul la dispozitive externe. O astfel de companie este omniprezenta Elon Musk's Neuralink. Este de așteptat ca astfel de dispozitive să ușureze viața persoanelor cu dizabilități, dar nu există nicio îndoială că aceste tehnologii își vor găsi aplicații în alte domenii. În viitor, în țările totalitare, unde fobiile despre „chipping” pot deveni realitate.

Dar, deocamdată, sistemele și serviciile digitale fac viața incredibil de ușoară oamenilor, sporesc eficiența instalațiilor industriale și municipale. Totul pare să fie bine, dar există un „dar”. Toate sistemele digitale sunt teoretic hackabile. Și din când în când acest lucru este confirmat de practică.

Virușii informatici

Bazele teoretice ale dezvoltării „virusurilor informatice” au fost formulate aproape simultan cu apariția computerelor în sine la mijlocul secolului XX de către John von Neumann. În 1961, inginerii de la Bell Telephone Laboratories Victor Vysotsky, Doug McIlroy și Robert Morris au dezvoltat programe care ar putea face copii ale lor. Aceștia au fost primii viruși. Au fost create sub forma unui joc pe care inginerii l-au numit „Darwin”, al cărui scop era să trimită aceste programe prietenilor pentru a vedea care dintre ele va distruge mai multe programe ale adversarului și va face mai multe copii ale lui însuși. Jucătorul care a reușit să umple computerele altora a fost declarat câștigător.

În 1981, virușii Virus 1,2,3 și Elk Cloner au apărut pentru computerul personal (PC) Apple II, pe care orice proprietar al acestor PC-uri putea deja „să se familiarizeze”. Câțiva ani mai târziu, au apărut primele programe antivirus.

Apple II a devenit primul computer de consum pentru care au fost creați viruși informatici

Sintagma „virus de computer”, care a devenit ferm stabilită în viața de zi cu zi, ascunde în esență multe tipuri de software rău intenționat: viermi (vierme), viruși de mascare (rootkit), spyware (spyware), zombi (zombi), viruși publicitari (adware) , viruși de blocare (winlock), viruși troieni (troieni) și combinații ale acestora. În viitor, vom folosi și conceptul de „virus de computer” ca termen general pentru toate tipurile de malware.

Dacă primii viruși au fost cel mai adesea scrisi pentru divertisment, o farsă sau ca un indicator al abilităților programatorului, atunci în timp au devenit din ce în ce mai „comercializați” - pentru a fura date personale și financiare, a perturba echipamentele, a cripta datele pentru extorcare, afișați publicitate intruzivă și așa mai departe. Odată cu apariția criptomonedelor, virușii informatici au primit o nouă funcționalitate - au început să ia computerele utilizatorilor „ca sclavi” pentru extragerea (extracția) criptomonedelor, formând rețele uriașe de computere infectate - botnet-uri (înainte de aceasta, existau și botnet-urile, de exemplu, pentru a efectua mailing-uri „spam” sau așa-numitele atacuri DDoS).

Astfel de oportunități nu ar putea să nu intereseze serviciile militare și speciale, care, în general, au sarcini similare - să fure ceva, să spargă ceva...

cibertrupele

Având în vedere importanța și deschiderea infrastructurii digitale, statele sunt conștiente de necesitatea protejării acesteia, scop în care se creează unități corespunzătoare în cadrul ministerelor apărării și serviciilor speciale, menite atât să protejeze împotriva amenințărilor cibernetice, cât și să efectueze atacuri la adresa inamicului. infrastructura digitala.

Acesta din urmă nu este de obicei făcut publicitate, cu toate acestea, acum fostul președinte american Donald Trump a extins oficial puterile Comandamentului cibernetic al SUA (USCYBERCOM, US Cyber Command), permițându-le să efectueze un atac preventiv asupra potențialilor adversari ( și eventual aliați - trebuie să vă ajute cumva economia? Noile puteri permit hackerilor militari să desfășoare activități subversive în rețelele altor state „în pragul ostilităților” – să desfășoare spionaj în rețelele de calculatoare, sabotaj și sabotaj sub formă de răspândire a virușilor și a altor programe speciale.

În 2014, prin decret al președintelui Federației Ruse V.V. Putin, s-au format Trupele pentru Operațiuni Informaționale, iar în ianuarie 2020 a fost anunțată crearea de unități speciale în forțele armate (AF) ale Rusiei, destinate să conducă operațiuni de informare. , după cum a declarat ministrul apărării al Federației Ruse, Serghei Șoigu.

Există trupe cibernetice în alte țări dezvoltate. Potrivit unor rapoarte neconfirmate, bugetul forțelor cibernetice americane este de aproximativ 7 miliarde de dolari, iar numărul de personal depășește 9000 de oameni. Numărul trupelor cibernetice chineze este de aproximativ 20 de oameni, cu o finanțare de aproximativ 000 miliarde de dolari. Marea Britanie și Coreea de Sud cheltuiesc 1,5 de milioane de dolari și, respectiv, 450 de milioane de dolari pentru securitate cibernetică. Se crede că trupele cibernetice rusești au aproximativ 400 de oameni și au costat aproximativ 1000 de milioane de dolari.

Obiective și oportunități

Capacitățile potențiale distructive ale virușilor informatici sunt enorme și cresc rapid odată cu digitalizarea lumii din jurul nostru.

Toată lumea își amintește acuzațiile SUA împotriva Rusiei de amestec în alegerile americane, precum și acuzațiile împotriva Chinei de furt de proprietate intelectuală. Dar manipularea conștiinței publice și furtul de date sunt doar vârful aisbergului. Lucrurile devin mult mai serioase când vine vorba de vulnerabilitățile infrastructurii.

Numeroase cărți și filme pe această temă descriu în mod viu prăbușirea infrastructurii - oprirea utilităților, blocajele în trafic, pierderea fondurilor din conturile cetățenilor. În practică, acest lucru nu s-a întâmplat încă, dar aceasta nu este o consecință a imposibilității implementării - în articolele despre securitatea cibernetică privind resursele tematice, puteți găsi o mulțime de informații despre vulnerabilitatea rețelelor de calculatoare, inclusiv în Rusia (în Rusia, poate chiar mai mult pentru tradiționala speranță pentru „poate”).

Cel mai probabil, faptul că încă nu au existat hack-uri de infrastructură la scară largă este o consecință a lipsei de interes a grupurilor serioase de hackeri în acest subiect - atacurile lor au de obicei un obiectiv final clar, care este maximizarea profitului financiar. În acest sens, este mult mai profitabil să furi și să vinzi secrete industriale și comerciale, să compromiți dovezile, să criptezi datele, să ceri o răscumpărare pentru decriptarea lor și altele asemenea, decât să perturbi activitatea canalizării orașului, a semafoarelor și a rețelelor electrice.

Prăbușirea infrastructurii urbane poate fi cauzată nu numai de atacul rachetelor de croazieră asupra centrelor de date și a centralelor electrice, ci și de malware.

În același timp, cu o mare probabilitate, atacul infrastructurii este considerat de către militarii diferitelor țări ca un element de război, care poate slăbi semnificativ economia inamicului și poate provoca nemulțumiri în rândul populației.

În 2010, compania privată Bipartisan Policy Center a efectuat o simulare a unui atac cibernetic masiv asupra Statelor Unite, care a arătat că în timpul unui atac cibernetic pregătit și coordonat, până la jumătate din sistemul energetic al țării ar putea fi dezactivat în decurs de o jumătate de oră și comunicațiile mobile și prin cablu ar fi oprite în decurs de o oră, drept urmare tranzacțiile financiare pe bursă se vor opri și ele.

Cu toate acestea, un atac asupra infrastructurii civile nu este cel mai rău lucru, există amenințări mult mai grave.

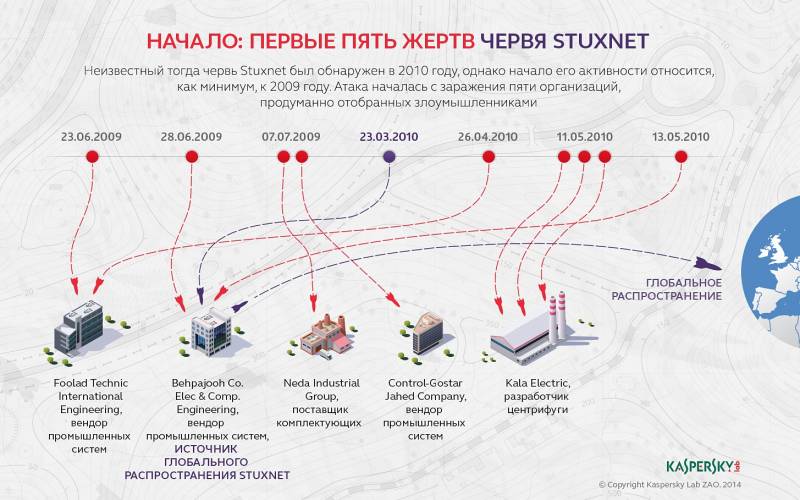

Virușii informatici ca armă strategică

17 iunie 2010 pentru prima dată în povestiri A fost descoperit virusul win32/Stuxnet - un vierme de computer care infectează nu numai computerele care rulează sistemul de operare Microsoft Windows, ci și sistemele industriale care controlează procesele de producție automatizate. Viermele poate fi folosit ca mijloc de colectare neautorizată a datelor (spionaj) și sabotaj în sistemele automate de control al proceselor (APCS) ale întreprinderilor industriale, centralelor electrice, cazanelor etc. Potrivit experților de top și companiilor care lucrează în domeniul securității cibernetice, acest virus este un produs software complex, care a fost creat de o echipă profesionistă de câteva zeci de specialiști. Din punct de vedere al complexității, poate fi comparată cu racheta de croazieră Tomahawk, concepută doar pentru operațiuni în spațiul cibernetic. Virusul Stuxnet a dus la eșecul unora dintre centrifugele concepute pentru îmbogățirea uraniului, ceea ce a încetinit ritmul de progres al programului nuclear iranian. Agențiile de informații din Israel și Statele Unite sunt suspectate de a dezvolta virusul Stuxnet.

Ulterior, au fost descoperiți și alți viruși informatici similari ca complexitate cu win32/Stuxnet, cum ar fi:

- Duqu (pretins dezvoltator Israel / SUA) - conceput pentru a colecta date confidențiale în mod discret;

- Wiper (presupus dezvoltator Israel/SUA) - la sfârșitul lunii aprilie 2012 a distrus toate informațiile de pe mai multe servere ale uneia dintre cele mai mari companii petroliere din Iran și și-a paralizat complet activitatea timp de câteva zile;

- Flame (se presupune că este dezvoltat de Israel/SUA) este un program spion care se presupune că a fost dezvoltat special pentru atacurile asupra infrastructurii computerizate iraniene. Poate identifica dispozitivele mobile Bluetooth, poate urmări locația, poate fura informații confidențiale și poate asculta conversații;

- Gauss (pretins dezvoltator Israel/SUA) - urmărește să fure informații financiare: e-mail, parole, informații despre contul bancar, cookie-uri și date de configurare a sistemului;

- Maadi (presupus dezvoltator Iran) - capabil să colecteze informații, să modifice de la distanță setările computerului, să înregistreze sunetul și să îl transmită unui utilizator de la distanță.

Astfel, putem concluziona că în unele țări s-au format deja echipe de dezvoltare profesională, care au pus producția de programe cibernetice. arme. Acești viruși sunt primele „rândunele”. În viitor, pe baza experienței acumulate de dezvoltatori, vor fi create (sau au fost deja create) mijloace mult mai eficiente de război cibernetic, capabile să provoace pagube uriașe inamicului.

Caracteristici și perspective

Este necesar să înțelegem clar caracteristica cheie a armelor cibernetice - anonimatul și secretul utilizării acestora. Poți suspecta pe cineva, dar va fi extrem de greu să dovedești implicarea lui în aplicație. Crearea de arme cibernetice nu necesită deplasarea obiectelor fizice peste granițele statului - o lovitură poate fi dată de oricine, în orice moment. Situația este agravată de lipsa normelor legale pentru desfășurarea operațiunilor de luptă în spațiul cibernetic. Programele malware pot fi folosite de guverne, corporații sau chiar crime organizate.

Fiecare programator are un anumit stil de scriere a codului, prin care, în principiu, poate fi recunoscut. Este posibil să se acorde deja atenție acestei probleme în structurile relevante, există unii specialiști sau software special - „modificatori” ai codului, „depersonalizându-l” sau, dimpotrivă, făcându-l să arate ca codul altora. programatori/structuri/servicii/companii , pentru a le „înlocui” rolul de dezvoltator de malware.

Software-ul rău intenționat poate fi împărțit condiționat în viruși de pace și de război. Primul trebuie să opereze în mod invizibil – extragând date, reducând eficiența industriei inamicului. Al doilea este să acționezi extrem de rapid și agresiv, provocând deschis daune maxime în cel mai scurt timp posibil.

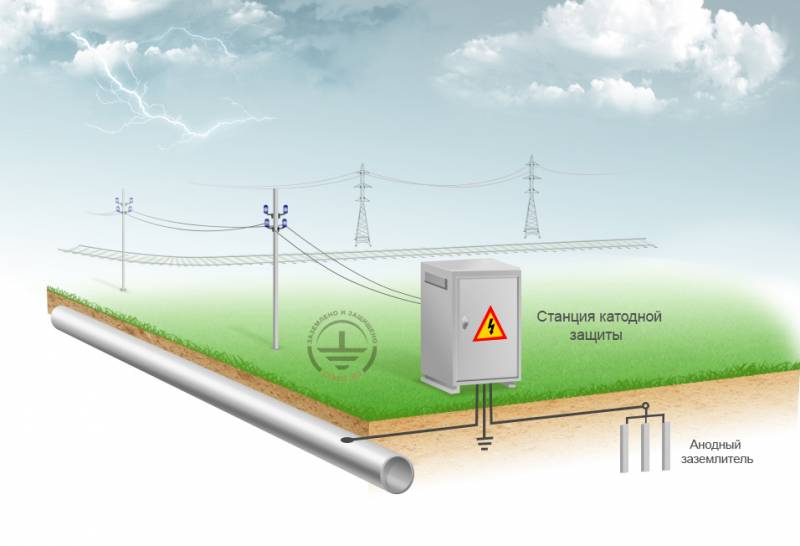

Cum poate funcționa un virus pe timp de pace? De exemplu, conductele subterane din oțel / conductele de gaz sunt echipate cu așa-numitele stații de protecție catodică (CPS), care previn coroziunea conductelor folosind o diferență de potențial între ele și un electrod special. A existat un astfel de caz - în anii 90, la una dintre întreprinderile rusești, electricitatea a fost oprită pentru noapte (pentru economie). Împreună cu iluminatul și echipamentele, SKZ-ul care protejează infrastructura subterană a fost oprit. Ca urmare, toate conductele subterane au fost distruse în cel mai scurt timp posibil - rugina s-a format noaptea, iar în timpul zilei s-a desprins sub influența SKZ. A doua zi ciclul s-a repetat. Dacă VCS nu a funcționat deloc, atunci stratul exterior de rugină ar servi în sine ca o barieră împotriva coroziunii pentru o perioadă de timp. Și așa - s-a dovedit că echipamentul conceput pentru a proteja țevile de coroziune a devenit el însuși cauza coroziunii accelerate. Având în vedere că toate echipamentele moderne de acest tip sunt dotate cu telemetrie, ele pot fi potențial utilizate pentru un atac țintit al inamicului asupra conductelor subterane/gazoductelor, în urma căruia țara va suferi pagube economice enorme. În același timp, malware-ul poate distorsiona rezultatele telemetriei, ascunzându-și activitatea rău intenționată.

O amenințare și mai mare este reprezentată de echipamentele străine - mașini-unelte, turbine cu gaz și multe altele. O parte semnificativă a echipamentelor industriale moderne necesită o conexiune continuă la Internet, inclusiv pentru a exclude utilizarea în scopuri militare (dacă aceasta a fost condiția de livrare). Pe lângă faptul că poate bloca industria noastră, care este în mare parte legată de mașini și software străine, un potențial adversar poate fi capabil să descarce programe de producție direct de la mașinile „lor”, de fapt, primind chiar mai mult decât doar desene - tehnologie de fabricație. Sau oportunitatea la un moment dat de a da comanda de a începe „alungirea” căsătoriei, când, de exemplu, fiecare al zecelea sau al sutelea produs va fi defect, ceea ce va duce la accidente, căderea rachetelor și a aeronavelor, disponibilizări, dosare penale. , căutarea vinovaților, întreruperi de contracte și ordine de apărare a statului.

Producția în serie de arme cibernetice

Niciun război nu poate fi doar defensiv - pierderea în acest caz este inevitabilă. În cazul armelor cibernetice, Rusia trebuie nu numai să se apere, ci și să atace. Și crearea de trupe cibernetice nu va ajuta aici - ceea ce este nevoie este o „fabrică” pentru producția în serie de software rău intenționat.

Potrivit datelor care circulă în domeniul public și în mass-media, se poate concluziona că crearea de arme cibernetice se realizează în prezent de către unitățile competente ale serviciilor speciale și organele de drept. Această abordare poate fi considerată incorectă. Nici o singură ramură a forțelor armate nu este implicată independent în crearea de arme. Aceștia pot emite termeni de referință, pot controla și finanța crearea de noi tipuri de arme și pot ajuta la dezvoltarea acestora. Cu toate acestea, întreprinderile complexului militar-industrial sunt direct implicate în crearea modelelor de arme. Și după cum am menționat mai devreme, cele mai recente mostre de arme cibernetice, cum ar fi virușii Stuxnet, Duqu, Wiper, Flame, Gauss, pot fi comparate în complexitate cu armele moderne de precizie.

Să luăm virusul Stuxnet ca exemplu – crearea lui necesită specialiști în diverse domenii – specialiști în sisteme de operare, protocoale de comunicații, securitate informațională, specialiști în analiză comportamentală, specialiști în drive-uri electrice, specialiști în software specializat pentru controlul centrifugelor, specialiști în fiabilitate și mulți alții. Numai în combinație pot rezolva problema - cum să creeze un virus care să intre într-o instalație special păzită care nu este conectată la o rețea externă, să detecteze echipamentul necesar și, schimbându-și imperceptibil modurile de funcționare, să-l dezactiveze.

Centrifugile pentru îmbogățirea uraniului sunt cele mai complexe și costisitoare echipamente, care, după cum a demonstrat practica, pot fi dezactivate fără bombe antibuncăr și rachete de croazieră.

Întrucât industrii, facilități de infrastructură, echipamente și arme complet diferite pot deveni ținte ale armelor cibernetice, o „fabrică” condiționată pentru producția în serie de arme cibernetice va include zeci și sute de departamente diferite, sute sau chiar mii de specialiști. În esență, această sarcină este comparabilă ca complexitate cu dezvoltarea reactoarelor nucleare, a motoarelor cu rachetă sau turboreacție.

Mai sunt câteva puncte de reținut:

1. Armele cibernetice vor avea o durată de viață limitată. Acest lucru se datorează ritmului rapid de dezvoltare al industriei IT, îmbunătățirii software-ului și a mijloacelor sale de protecție, ca urmare a cărora vulnerabilitățile utilizate într-un eșantion de arme cibernetice dezvoltate anterior pot fi închise.

2. Necesitatea asigurării controlului asupra zonei de distribuție a unui eșantion de arme cibernetice pentru a asigura securitatea propriilor instalații. În același timp, trebuie luat în considerare faptul că o restricție excesivă a zonei de distribuție a unui model de armă cibernetică poate indica în mod indirect către dezvoltatorul acestuia, la fel cum răspândirea predominantă a virusului Stuxnet în infrastructura nucleară a Iranului indică Israel și Statele Unite. State ca posibili dezvoltatori. Pe de altă parte, nu putem să nu remarcăm oportunitatea de a discredita în mod deliberat un potențial adversar.

3. Posibilitate de aplicare de înaltă precizie (în funcție de sarcini) - recunoaștere, diseminare/distrugerea informațiilor, distrugerea elementelor specifice infrastructurii. În același timp, un eșantion de arme cibernetice poate fi concentrat simultan pe rezolvarea mai multor sarcini.

4. Gama de obiective și sarcini rezolvate de armele cibernetice se va extinde constant. Acesta va include atât sarcini tradiționale de extragere a informațiilor, cât și sarcini de contracarare a informațiilor (propaganda), distrugere fizică sau deteriorare a echipamentelor tehnologice. Ratele ridicate de informatizare a societății umane vor crește oportunitatea dezvoltării armelor cibernetice ca răspuns asimetric la dezvoltarea de către adversar a sistemelor costisitoare de înaltă precizie, hipersonice și spațiale. La o anumită etapă, armele cibernetice pot fi comparate în potențialul lor de impact cu armele strategice.

5. Asigurarea securității infrastructurii IT naționale este imposibilă fără acumularea de experiență în crearea de arme cibernetice. Este crearea de arme cibernetice ofensive care va face posibilă identificarea potențialelor vulnerabilități în infrastructura IT națională și sistemele de apărare (acest lucru este deosebit de important având în vedere introducerea sistemelor digitale de control automat al luptei).

6. Ținând cont de faptul că dezvoltarea și utilizarea armelor cibernetice trebuie să aibă loc continuu, inclusiv în timp condiționat „pașnic”, este necesar să se asigure cel mai înalt nivel de secretizare. În același timp, dezvoltarea armelor cibernetice nu necesită crearea fizică a unor fabrici uriașe, achiziționarea de echipamente, fabricarea unei game largi de componente, achiziționarea de materiale rare sau scumpe, ceea ce simplifică sarcina de păstrare a secretului.

7. În unele cazuri, introducerea de software rău intenționat trebuie efectuată în prealabil. De exemplu, rețeaua iraniană la care erau conectate centrifugele a fost izolată de internet. Cu toate acestea, oferind posibilitatea de a descărca virusul prin medii intermediare, atacatorii s-au asigurat că un angajat nepăsător (sau un cazac manipulat greșit) îl introduce de contrabandă în rețeaua internă pe o unitate flash. Acest lucru necesită timp.

Exemple de aplicații

Să luăm ca exemplu un stat condiționat din Orientul Mijlociu, cel mai mare producător de gaze naturale reduse (GNL), ale cărui interese au devenit serios contrare intereselor Federației Ruse.

Statul în cauză dispune de o rețea de conducte de petrol și gaze, linii tehnologice pentru producția de GNL, precum și flota Cisterne din clasa Q-Flex și Q-Max concepute pentru transportul GNL. Pe deasupra, baza forțelor armate americane se află pe teritoriul său.

Un atac armat direct asupra țării în cauză poate face mai mult rău decât bine. Deci, te limitezi la alegeri diplomatice? Răspunsul ar putea fi folosirea armelor cibernetice.

Navele moderne sunt din ce în ce mai automatizate – vorbim despre cisterne și nave portacontainere complet autonome. Nu mai puțină automatizare este utilizată în fabricile de GNL. Astfel, malware specializat încărcat în sistemul de control al cisternelor din clasa Q-Flex și Q-Max, sau în sistemele lor de stocare a gazelor lichefiate, permite teoretic la un moment dat (sau la o comandă externă, dacă există o conexiune la rețea) accident artificial cu distrugerea totală sau parțială a acestor nave. Cu o mare probabilitate, există vulnerabilități în procesele tehnice pentru producția de GNL, care vor face posibilă dezactivarea centralei, inclusiv cu posibilitatea distrugerii acesteia.

Explozia unui tanc GNL ca urmare a unui accident în timpul intrării în port sau o defecțiune a echipamentului de stocare GNL poate duce nu numai la moartea navei în sine, ci și la deteriorarea infrastructurii de coastă.

Astfel, vor fi atinse mai multe obiective:

1. Subminarea autorității unui stat condiționat ca furnizor de încredere de resurse energetice, cu posibila reorientare ulterioară a consumatorilor către piața rusă a gazelor naturale.

2. Creșterea prețurilor la energie la nivel mondial, ceea ce face posibilă obținerea de fonduri suplimentare pentru bugetul federal.

3. Scăderea activității politice a statului condiționat și amestecul în treburile interne ale altor state din regiune, ca urmare a scăderii capacităților sale financiare.

În funcție de prejudiciul economic cauzat, poate exista o schimbare completă în elita conducătoare, precum și o tranziție la un conflict limitat între un stat condiționat și vecinii săi, care ar putea dori să profite de slăbiciunea unui vecin pentru a schimba echilibrul de putere în regiune.

Un factor cheie în această operațiune este problema secretului. Este posibil să învinovățim direct Rusia dacă nu există dovezi clare? Cu greu. Statul condiționat este plin de inamici și concurenți. Și aliatul lor, Statele Unite, a fost văzut în mod repetat conducând operațiuni ostile chiar și împotriva celor mai loiali dintre ei. Au trebuit să crească prețurile pentru a-și susține companiile din amonte folosind fracturarea hidraulică costisitoare? Nimic personal, doar afaceri...

O altă opțiune pentru utilizarea armelor cibernetice a fost sugerată de un incident recent. O navă uriașă - o cisternă sau o navă de containere - trece printr-un canal îngust, brusc sistemul de control dă o serie de comenzi ascuțite pentru a schimba cursul și viteza, în urma cărora nava se întoarce brusc și blochează canalul, blocându-l complet. . Poate chiar să se răstoarne, făcând operația de îndepărtare a acestuia din canal extrem de lungă și costisitoare.

Nava container Evergreen Group care a blocat Canalul Suez a arătat clar cum blocarea arterelor de transport afectează economia globală

În absența unor urme clare ale vinovatului, va fi extrem de dificil de stabilit - oricine poate fi acuzat pentru acest lucru. Va fi deosebit de eficient dacă astfel de incidente apar simultan pe mai multe canale.

Astfel, dezvoltarea armelor cibernetice la scară industrială este o sarcină prioritară. Tehnologia informației, împreună cu nanotehnologia și biotehnologia, este piatra de temelie a dominației în secolul XNUMX. În același timp, dezvoltarea sa va costa ordin de mărime mai ieftin - atât dezvoltarea nano-biotehnologiilor promițătoare, cât și a armelor moderne convenționale.

informații